Dans un monde numérique où la confidentialité est de plus en plus menacée, la navigation anonyme sur Internet est devenue une préoccupation majeure pour de nombreux utilisateurs. Cependant, il est important de comprendre que l’anonymat en ligne va bien au-delà de l’utilisation d’un simple VPN (Réseau Privé Virtuel). En effet, les VPN, bien qu’utiles, n’offrent pas une protection suffisante contre toutes les formes de traçage en ligne.

Il faut savoir que les ordinateurs sont également identifiés via les caractéristiques de leurs composants, tels que la version du navigateur, la carte graphique, l’adresse MAC, et bien d’autres éléments techniques. Cette « empreinte digitale » numérique peut être utilisée pour suivre vos activités en ligne, même si vous pensez être protégé. Dans cet article, nous allons explorer en profondeur les méthodes et outils qui peuvent vous aider à naviguer de manière véritablement anonyme sur Internet.

Comprendre les enjeux de la navigation anonyme

Avant de plonger dans les solutions, il est crucial de comprendre pourquoi la navigation anonyme est importante :

- Protection de la vie privée : Empêcher les entreprises et les gouvernements de collecter vos données personnelles.

- Liberté d’expression : Permettre l’expression d’opinions sans crainte de représailles.

- Contournement de la censure : Accéder à des informations bloquées dans certains pays.

- Sécurité : Se protéger contre le vol d’identité et autres cybermenaces.

Les limites des VPN

Bien que les VPN soient souvent présentés comme une solution miracle pour l’anonymat en ligne, ils ont plusieurs limitations :

- Ils ne masquent pas complètement votre identité numérique.

- Certains VPN peuvent conserver des logs de vos activités.

- Ils peuvent ralentir votre connexion Internet.

- Ils ne protègent pas contre le fingerprinting du navigateur.

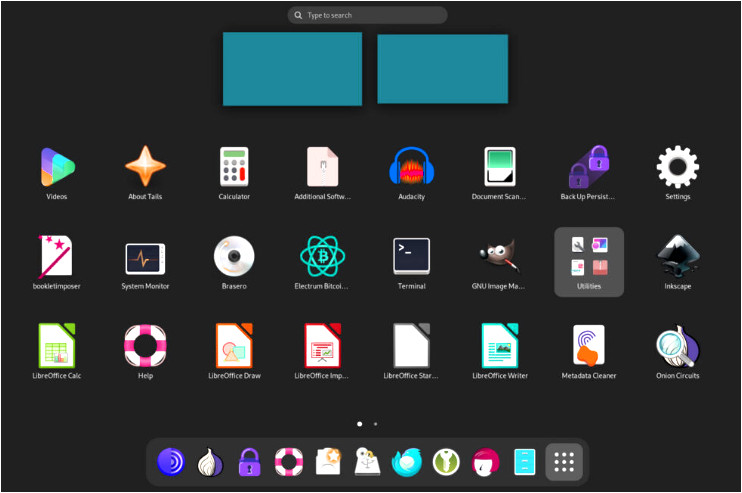

TAILS : Une solution complète pour la navigation anonyme

TAILS (The Amnesic Incognito Live System) est une distribution Linux live conçue spécifiquement pour la navigation anonyme. Voici pourquoi TAILS est considéré comme l’une des meilleures options pour l’anonymat en ligne :

Fonctionnement de TAILS

- Système d’exploitation live : TAILS fonctionne à partir d’une clé USB ou d’un DVD, sans laisser de traces sur l’ordinateur hôte.

- Routage via Tor : Toutes les connexions passent par le réseau Tor, assurant l’anonymat.

- Amnésie : Le système ne conserve aucune donnée après l’arrêt.

- Outils de cryptographie : Inclut des outils pour le chiffrement des fichiers et des communications.

Installation et utilisation de TAILS

- Téléchargez l’image ISO de TAILS depuis le site officiel.

- Vérifiez l’intégrité du fichier téléchargé.

- Créez une clé USB bootable avec l’image TAILS.

- Démarrez votre ordinateur sur la clé USB TAILS.

- Configurez les paramètres de persistance si nécessaire.

Avantages de TAILS

- Anonymat complet : Masque votre adresse IP et empêche le fingerprinting.

- Sécurité renforcée : Système conçu pour résister aux malwares et aux attaques.

- Facile à utiliser : Interface utilisateur intuitive basée sur GNOME.

- Mises à jour régulières : Assure une protection contre les dernières menaces.

Focus sur les outils livrés avec Tails

Tails est livré avec une suite d’outils soigneusement sélectionnés pour renforcer la sécurité, la confidentialité et l’anonymat des utilisateurs. Voici un aperçu des outils les plus utiles inclus dans Tails, en plus du navigateur Tor.

VeraCrypt dans Tails : Renforcement de la sécurité des données

VeraCrypt est un outil de chiffrement puissant intégré à Tails, qui apporte une couche supplémentaire de sécurité à ce système d’exploitation axé sur la confidentialité. Voici ce que VeraCrypt apporte spécifiquement dans l’environnement Tails :

- Chiffrement des données persistantes : Bien que Tails soit conçu pour ne laisser aucune trace, il permet la création d’un volume persistant chiffré. VeraCrypt offre une option supplémentaire pour chiffrer ces données persistantes avec un niveau de sécurité encore plus élevé.

- Compatibilité cross-platform : VeraCrypt permet de créer des conteneurs chiffrés qui peuvent être ouverts sur d’autres systèmes d’exploitation, facilitant le transfert sécurisé de données entre Tails et d’autres environnements.

- Déni plausible : La fonction de volume caché de VeraCrypt offre une couche supplémentaire de protection, particulièrement utile dans des situations où l’utilisateur pourrait être contraint de révéler ses mots de passe.

- Flexibilité de stockage : VeraCrypt permet de créer des volumes chiffrés de taille variable, offrant une flexibilité dans la gestion de l’espace de stockage sécurisé au sein de Tails.

- Algorithmes de chiffrement robustes : VeraCrypt propose plusieurs algorithmes de chiffrement puissants, permettant aux utilisateurs de Tails de choisir le niveau de sécurité qui correspond le mieux à leurs besoins.

- Protection des fichiers sensibles : Pour les utilisateurs qui doivent conserver des fichiers sensibles même dans l’environnement amnésique de Tails, VeraCrypt fournit une méthode sûre pour stocker ces données.

En intégrant VeraCrypt, Tails offre à ses utilisateurs une option supplémentaire pour sécuriser leurs données les plus sensibles, tout en maintenant l’approche globale de l’anonymat et de la protection de la vie privée qui caractérise ce système d’exploitation.

KeePassXC

Fonction : Gestionnaire de mots de passe

Importance : KeePassXC permet de stocker et de gérer de manière sécurisée tous vos mots de passe. Il encourage l’utilisation de mots de passe uniques et complexes pour chaque service, renforçant ainsi votre sécurité en ligne.

Plus d’information ici.

MAT (Metadata Anonymisation Toolkit)

Fonction : Suppression des métadonnées des fichiers

Importance : MAT aide à supprimer les métadonnées des fichiers (images, documents, etc.) qui pourraient révéler des informations personnelles ou compromettantes.

Plus d’information ici.

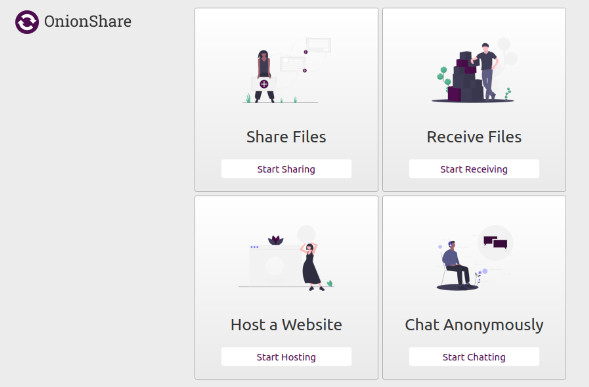

OnionShare

Fonction : Partage de fichiers anonyme

Importance : OnionShare permet de partager des fichiers de manière anonyme via le réseau Tor, sans avoir besoin d’un service tiers qui pourrait compromettre votre vie privée.

Plus d’informations ici.

Thunderbird avec Enigmail

Fonction : Client de messagerie avec chiffrement intégré

Importance : Thunderbird, couplé à l’extension Enigmail, offre une solution de messagerie sécurisée avec chiffrement PGP intégré, permettant des communications confidentielles.

LUKS

Fonction : Chiffrement de disque

Fonction : Chiffrement de disque

Importance : LUKS (Linux Unified Key Setup) est utilisé pour le chiffrement du volume persistant de Tails, assurant que vos données stockées restent sécurisées.

Plus d’information ici.

Electrum

Fonction : Portefeuille Bitcoin

Importance : Electrum offre un moyen sécurisé de gérer des transactions Bitcoin tout en préservant votre anonymat.

Pidgin avec OTR (Off-the-Record)

Fonction : Messagerie instantanée sécurisée

Importance : Pidgin, associé au plugin OTR, permet des conversations chiffrées de bout en bout, assurant la confidentialité de vos communications instantanées.

GNOME Disks

Fonction : Gestion des disques et partitions

Importance : Cet outil permet de gérer facilement les disques et partitions, utile pour créer et gérer des espaces de stockage sécurisés.

Audacity

Fonction : Éditeur audio

Importance : Audacity peut être utilisé pour éditer des fichiers audio, potentiellement utile pour anonymiser des enregistrements vocaux.

Libre Office

Fonction : Suite bureautique

Importance : Libre Office offre une alternative open-source aux suites bureautiques propriétaires, permettant de travailler sur des documents sans compromettre votre vie privée.

Ces outils, soigneusement intégrés à Tails, forment un écosystème complet dédié à la protection de votre vie privée et de votre sécurité en ligne. Chaque outil a été choisi pour son efficacité et sa compatibilité avec les principes de Tails : anonymat, sécurité et facilité d’utilisation. En utilisant ces outils conjointement, les utilisateurs de Tails peuvent bénéficier d’une expérience informatique sécurisée et privée, adaptée à diverses situations nécessitant un haut niveau de confidentialité.

Autres méthodes pour renforcer votre anonymat en ligne

En plus de l’utilisation de TAILS, voici d’autres techniques pour améliorer votre anonymat :

1. Utilisation du navigateur Tor

Le navigateur Tor est un outil essentiel pour la navigation anonyme. Il routetravers plusieurs nœuds, rendant difficile le traçage de votre activité en ligne. Quelques points clés à retenir :

- Utilisez Tor pour les activités nécessitant un anonymat élevé.

- Ne modifiez pas les paramètres par défaut du navigateur Tor.

- Soyez conscient que Tor peut ralentir votre navigation.

2. Gestion des cookies et du fingerprinting

Les cookies et le fingerprinting du navigateur sont des moyens couramment utilisés pour suivre les utilisateurs. Pour vous en protéger :

- Utilisez des extensions comme Privacy Badger ou uBlock Origin.

- Activez le mode « Ne pas me pister » dans votre navigateur.

- Utilisez un user-agent aléatoire pour contrer le fingerprinting.

3. Utilisation de moteurs de recherche respectueux de la vie privée

Optez pour des moteurs de recherche qui ne tracent pas vos requêtes, comme :

- DuckDuckGo

- Startpage

- Qwant

4. Messagerie sécurisée et chiffrée

Pour des communications confidentielles, utilisez des services de messagerie chiffrée :

- Signal pour les messages instantanés et les appels.

- ProtonMail ou Tutanota pour les emails chiffrés.

5. Gestion des mots de passe

Utilisez un gestionnaire de mots de passe sécurisé comme KeePassXC pour :

- Générer des mots de passe forts et uniques pour chaque service.

- Stocker vos identifiants de manière sécurisée.

Bonnes pratiques pour une navigation anonyme

En plus des outils techniques, adoptez ces bonnes pratiques :

- Mise à jour régulière : Gardez votre système d’exploitation et vos logiciels à jour.

- Prudence avec les téléchargements : Évitez de télécharger des fichiers de sources non fiables.

- Utilisation de réseaux Wi-Fi publics : Soyez extrêmement prudent sur les réseaux publics, utilisez toujours un VPN ou Tor.

- Séparation des identités : Utilisez différents navigateurs ou profils pour séparer vos activités en ligne.

- Éducation continue : Restez informé des dernières menaces et techniques de protection.

Limites de l’anonymat en ligne

Il est important de comprendre que l’anonymat en ligne parfait n’existe pas. Même avec les meilleures pratiques et outils, il existe toujours des risques :

- Les erreurs humaines peuvent compromettre votre anonymat.

- Les gouvernements et les agences de renseignement disposent de moyens sophistiqués pour tracer les utilisateurs.

- Certains sites web peuvent bloquer l’accès via Tor ou des VPN.

Naviguer anonymement sur Internet est un défi complexe qui nécessite une approche multifacette. L’utilisation de TAILS, combinée à d’autres outils et bonnes pratiques, peut grandement améliorer votre anonymat en ligne. Cependant, il est crucial de rester vigilant et de comprendre qu’aucune solution n’est infaillible.

L’anonymat en ligne est un droit fondamental dans notre ère numérique, mais il s’accompagne de responsabilités. Utilisez ces outils et techniques de manière éthique et légale. Rappelez-vous que l’objectif principal est de protéger votre vie privée et votre liberté d’expression, pas de vous engager dans des activités illégales.

En fin de compte, la navigation anonyme est un équilibre entre sécurité, praticité et liberté. À vous de trouver le niveau qui vous convient le mieux en fonction de vos besoins et de votre situation personnelle.